Verwalten Sie Ihre Anwendungen mit vollständiger Transparenz

Setzen Sie Innovationen frei, ohne Kontrolle und Sicherheit aufzugeben

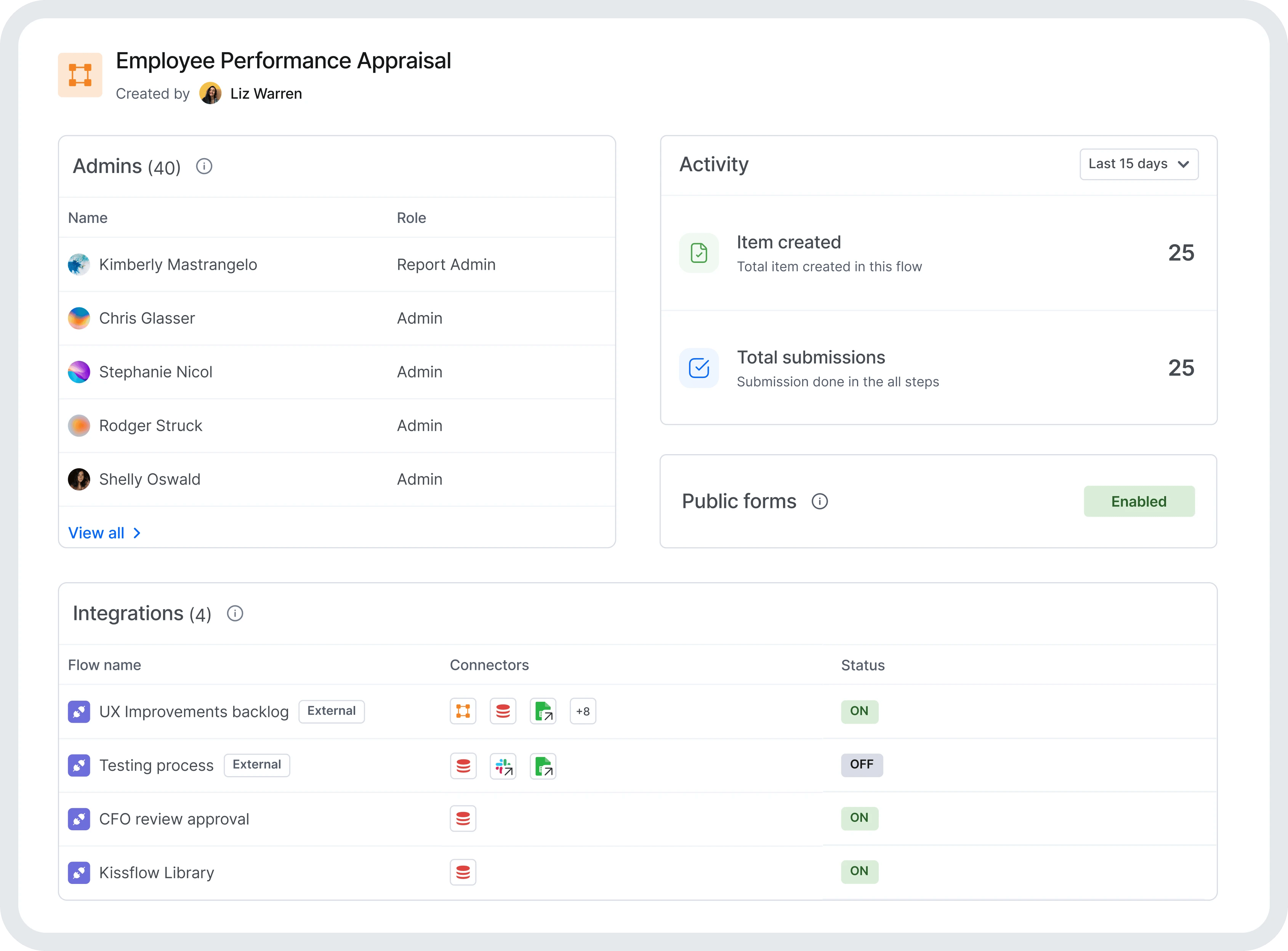

App-Überwachung

Überwachung der App-Leistung zur Gewährleistung eines reibungslosen Betriebs und erhöhter Sicherheit.

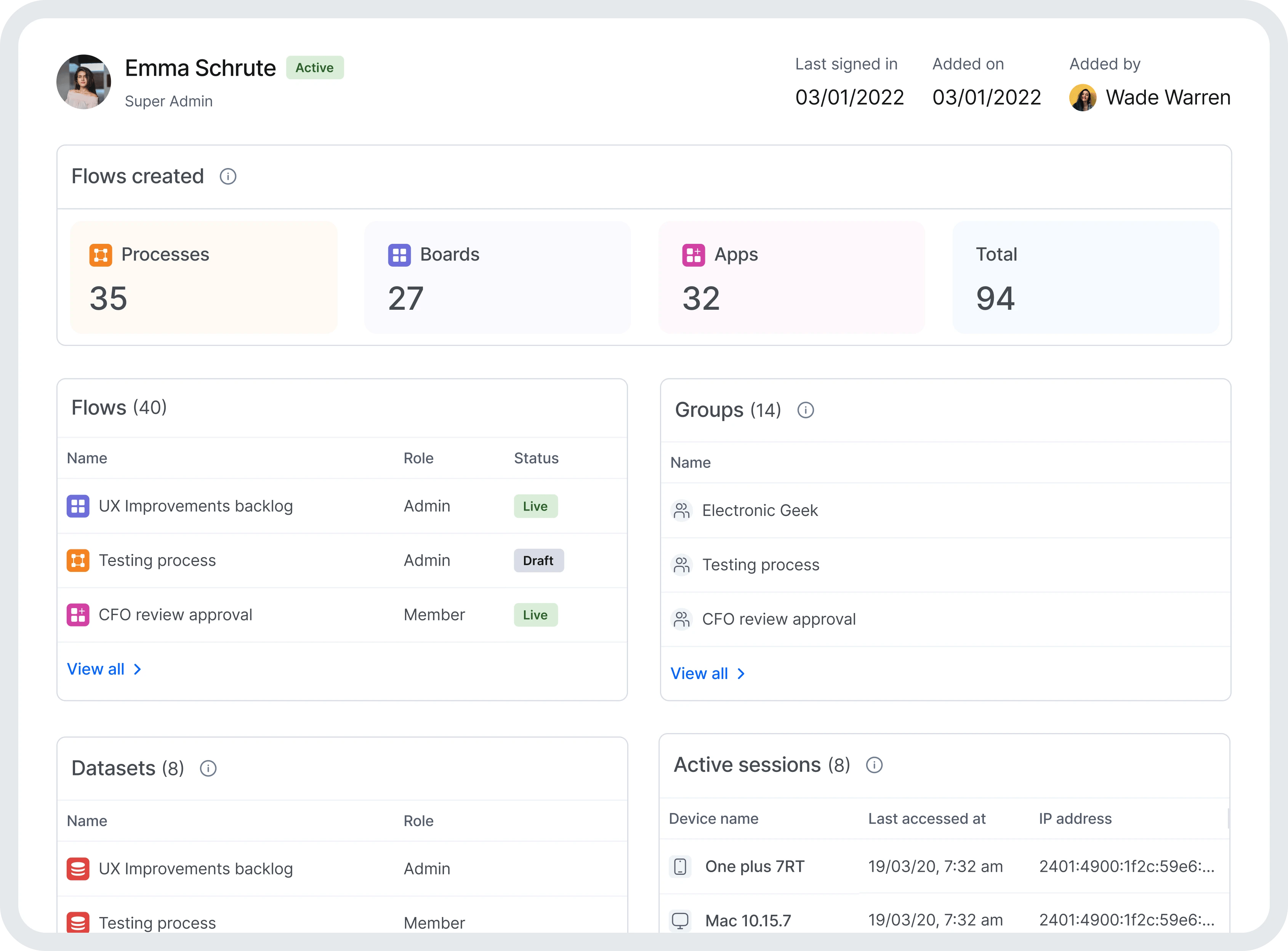

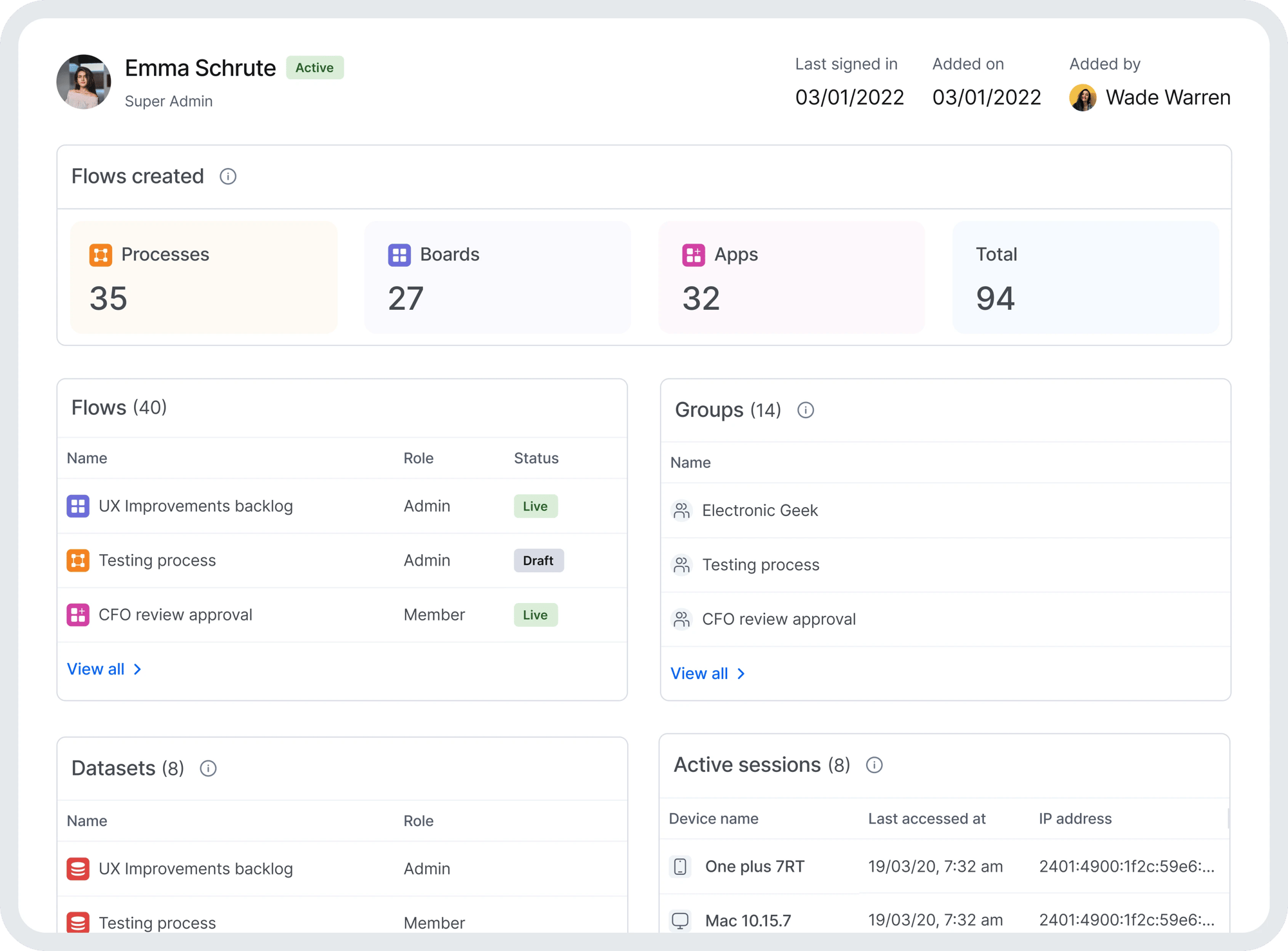

Überwachung der Benutzer

Gewinnen Sie Einblicke in das Nutzerverhalten, erkennen Sie verdächtige Aktivitäten und verhindern Sie umgehend schadhafte Aktionen.

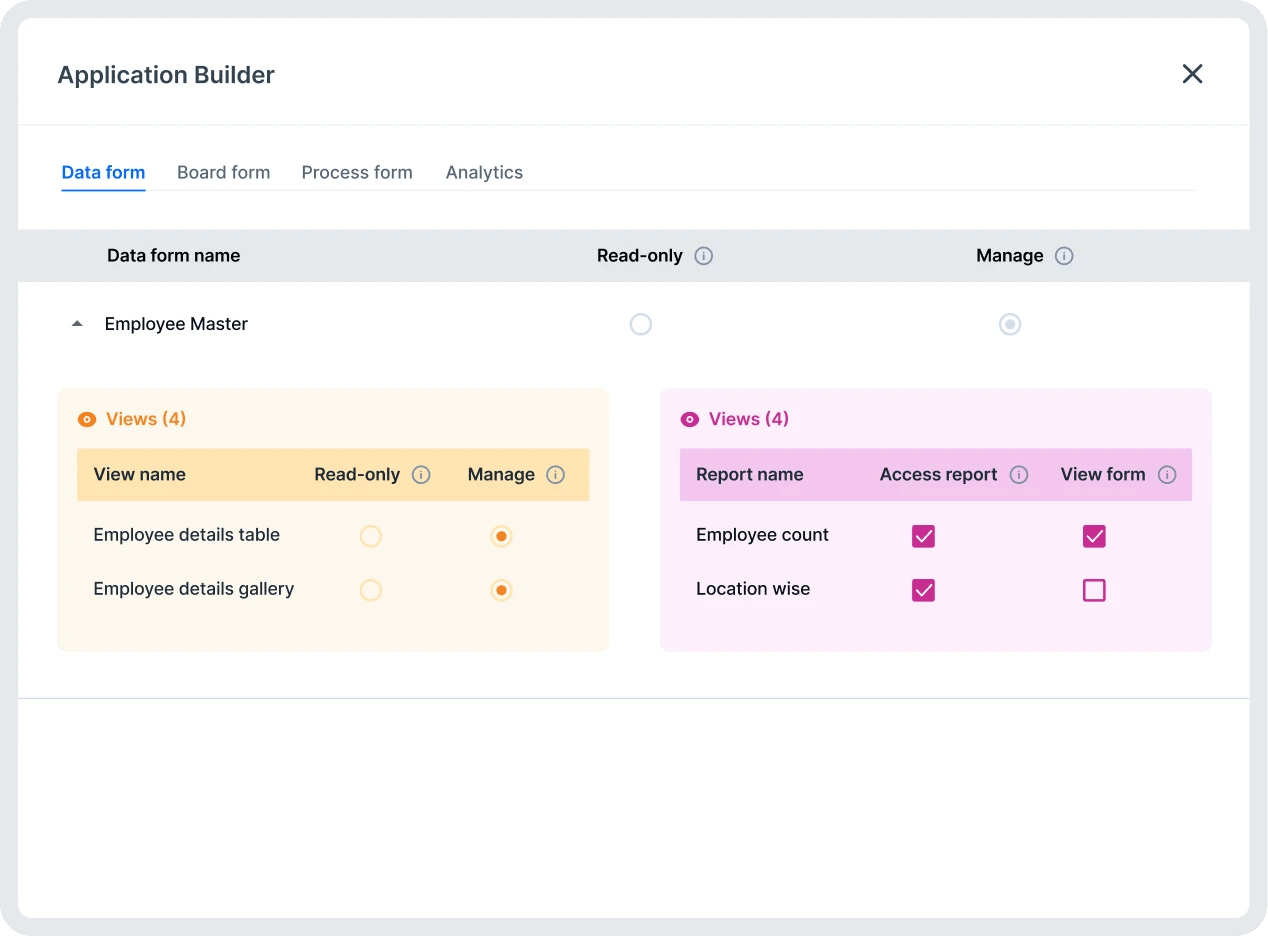

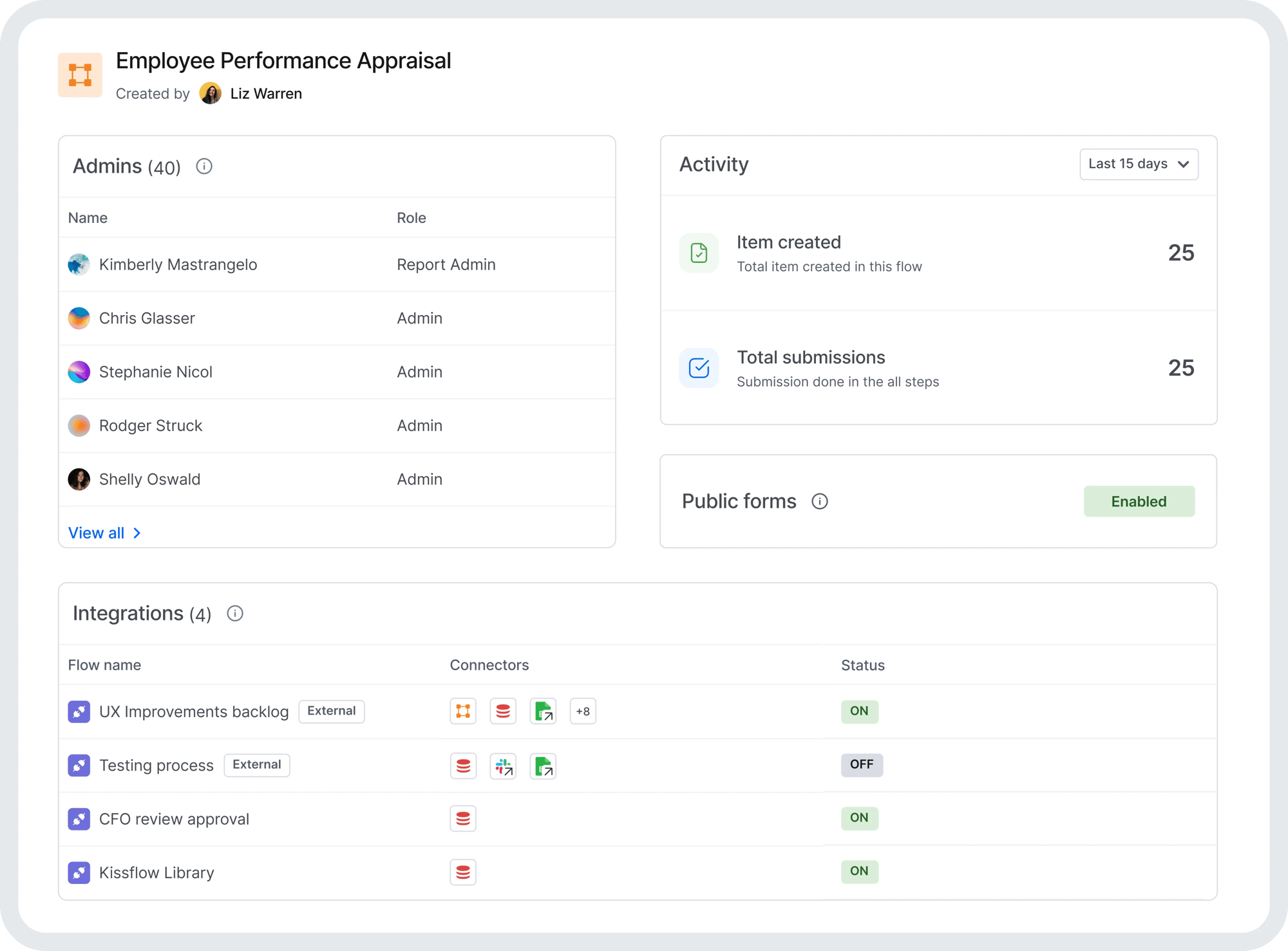

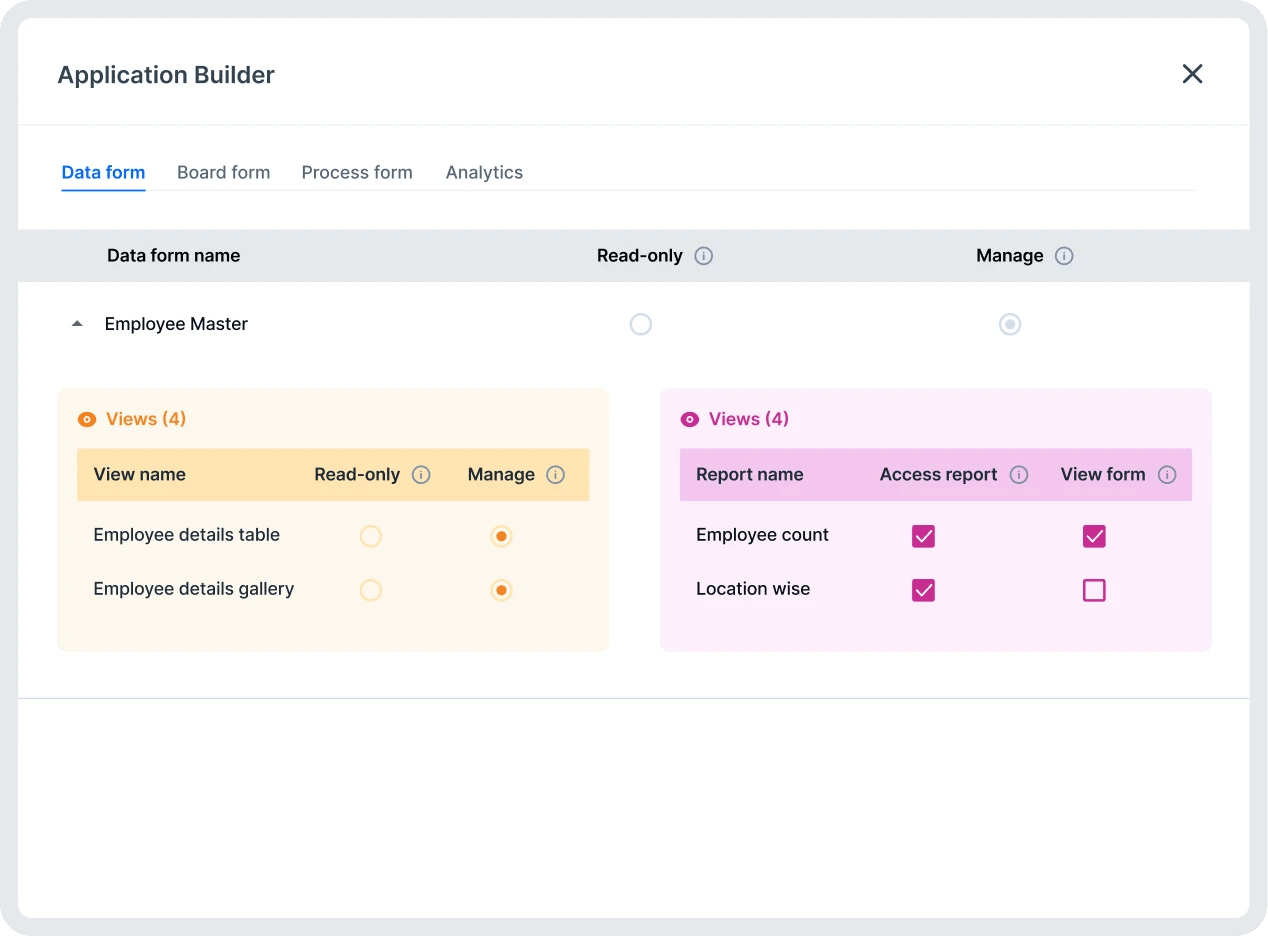

Rollenbasierter Zugang

Gewährung von kontrolliertem Zugriff auf Anwendungen und Daten durch Zuweisung von Benutzern zu bestimmten Rollen.

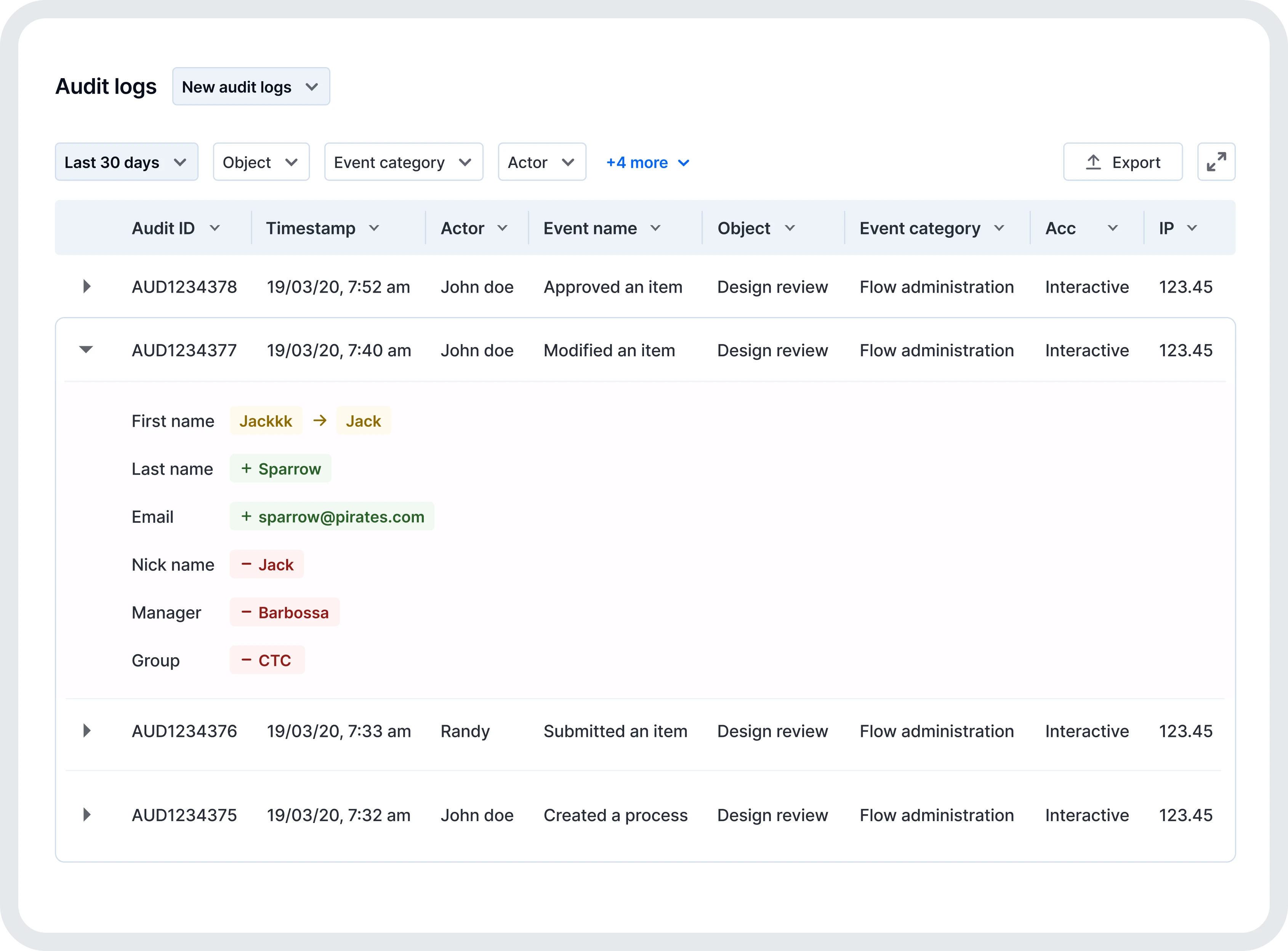

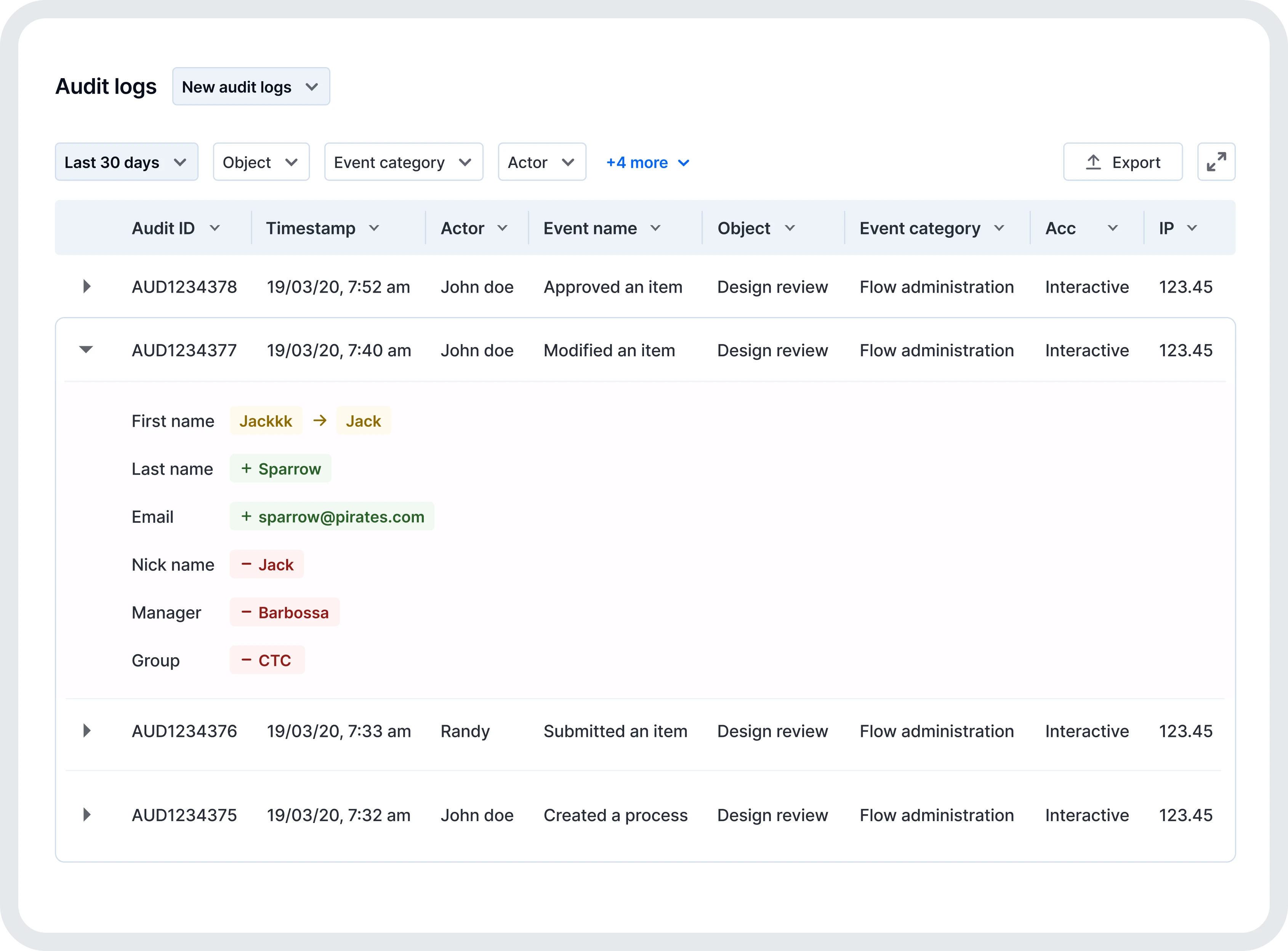

Audit-Log

Zugriff auf einen detaillierten Verlauf aller Aktionen und Ereignisse in Ihrem Konto

Datenmanagement

Implementierung umfassender Zugriffskontrollen und Beschränkung der Datenexposition auf bestimmte Anwendungen.

Alles, was Sie für die Sicherheit Ihrer Anwendungen brauchen

- Audit-Protokolle

- Rollenbasierter Zugang

- Überwachung der Zugangstasten

- 2-Faktor-Authentifizierung

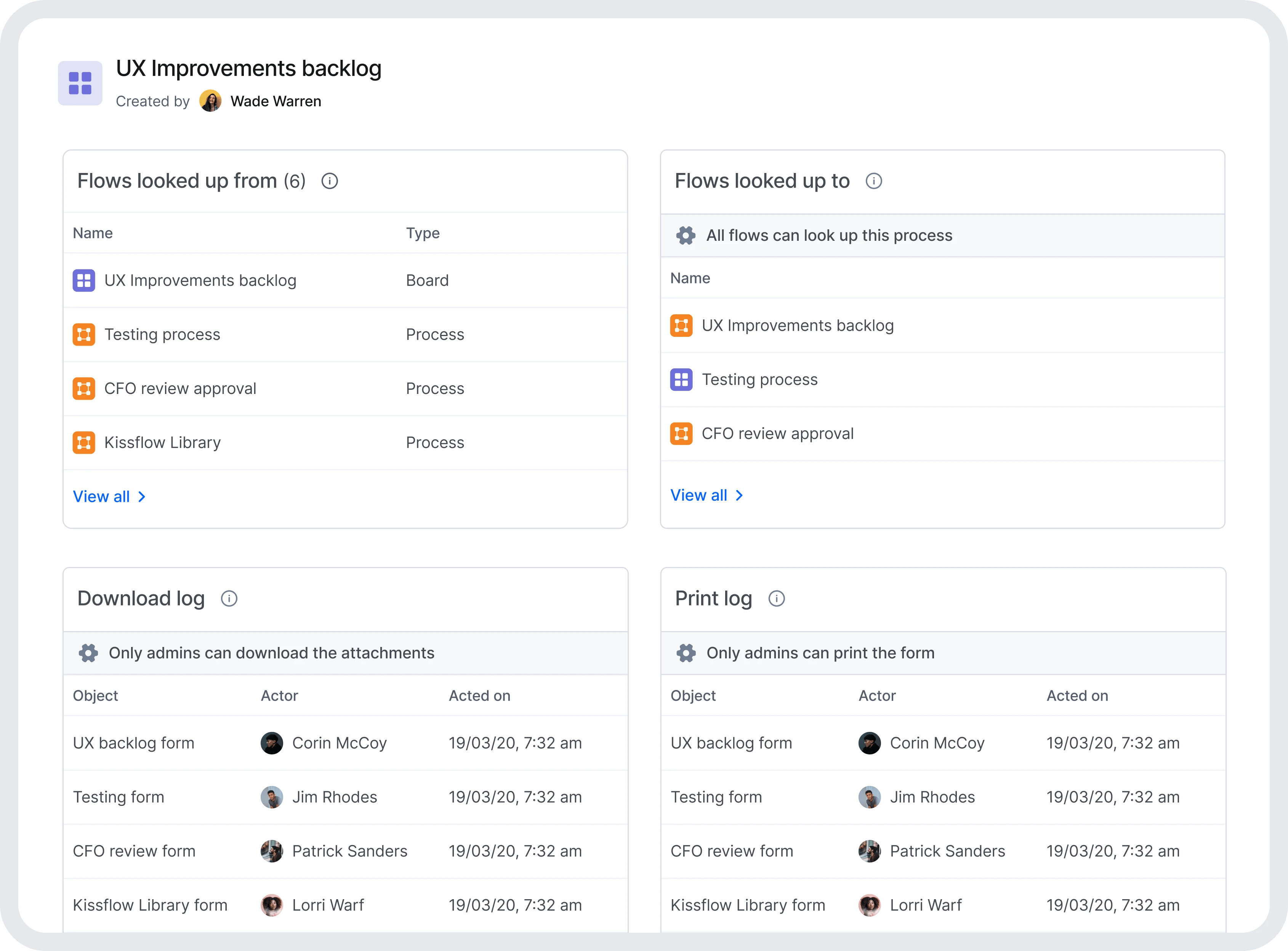

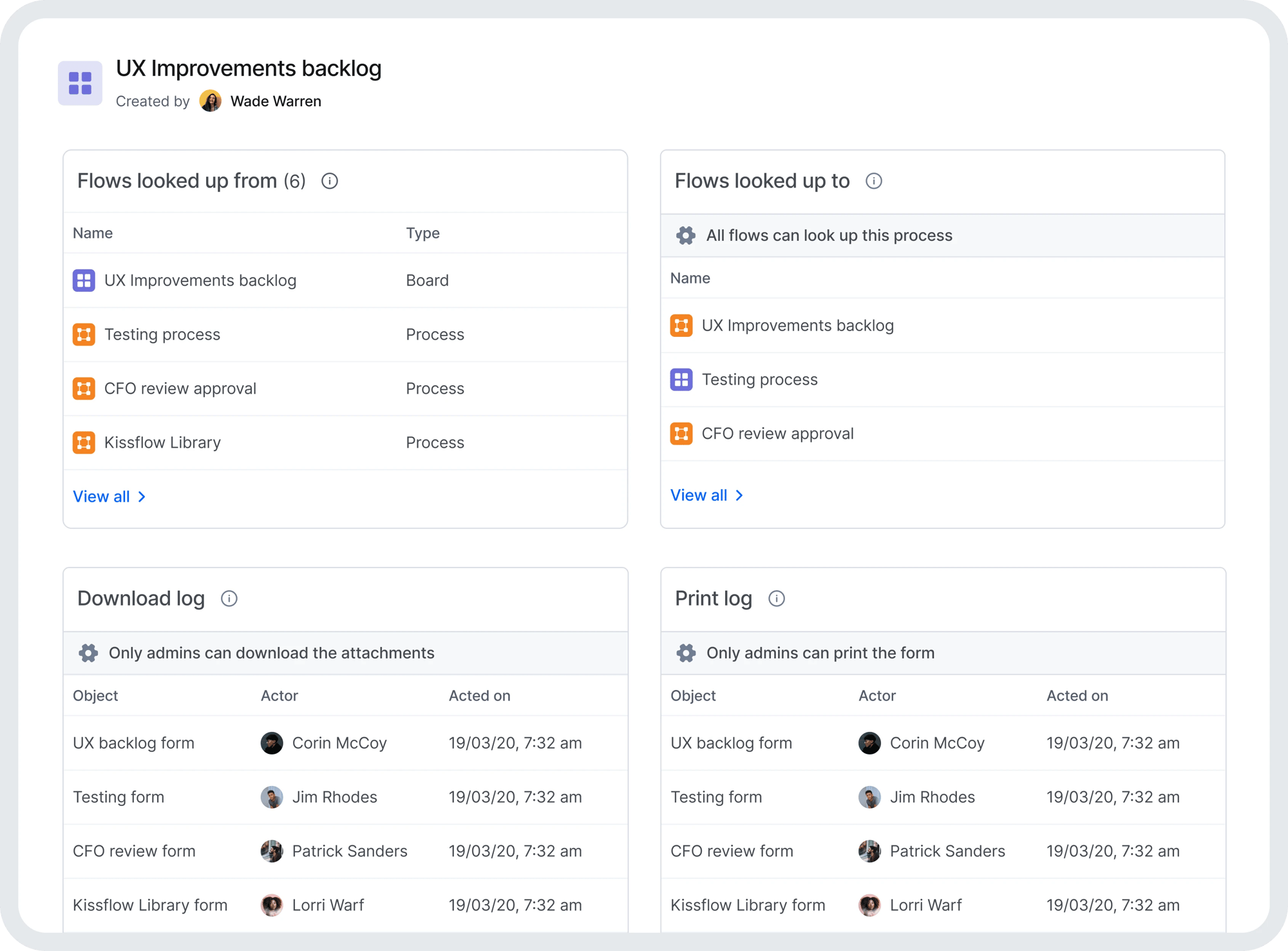

- Lookup-Kontrolle

- Aktive Sitzungen

- Benutzeraktivität

- Kontrolle der Nachahmung

- Untätige Anwendungen

- Download-Berechtigungen

- Druckgenehmigungen

Audit logs Role-based access Access key monitoring Lookup control Active sessions User activity Impersonation control Idle apps Download permissions Print permissions 2-Factor authentication

- Workflow

- Workflow

- Workflow

- Workflow

- Workflow

Übernehmen Sie die Kontrolle über Ihre Daten

Sicherheit

Sichern Sie Ihre Daten mit branchenführenden Verschlüsselungs- und Sicherheitsprotokollen.

Sichtbarkeit

Überwachen Sie alles, was in Ihrem Konto passiert, mit Dashboards und detaillierten Audit-Protokollen.

Kontrolle

Verhindern Sie unbefugten Zugriff und Sicherheitsvorfälle mit umfassenden Kontrollen und Rollen.